A América Latina é uma das regiões de maior crescimento de usuários de internet, superando recentemente a América do Norte. Nos últimos anos, a região experimentou um aumento explosivo no número de usuários online – de 237 milhões em 2015 para 260 milhões registrados em 2016 pela Forbes – e, , com isso, ocorreu uma expansão semelhante nos desafios que acompanham esse crescimento – o que chamou a atenção dos cibercriminosos para os países locais. Entre julho e dezembro de 2016, a Unit 42, centro de pesquisas de ameaças da Palo Alto Networks, observou cerca de 530 mil sessões únicas de malware desconhecido em toda a região da América Latina com ênfase no México, Brasil, Colombia, Argentina, em mais de 37 mil amostras.

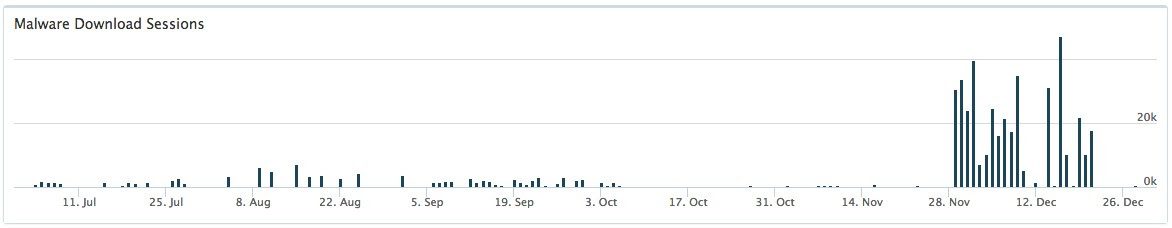

Durante esse período, 89% do malware analisado foi entregue por e-mail phishing, seguidos de simples navegação na web por usuários, com destaque para o formato variante de ransomware conhecido como Locky. O Locky foi descoberto em fevereiro de 2016 e apresenta risco por utilizar Infraestrutura de Chaves Públicas (ICP) para criptografia e está evoluindo constantemente para driblar os controles de segurança. No final de novembro e início de dezembro, durante período de compras natalinas, o estudo revela um aumento significativo na quantidade de atividade maliciosa na região da América Latina – o que demonstra de forma indireta um aumento no formato de compras online.Já às vésperas do Natal e logo depois desta data houve uma queda brusca nas atividades registradas (Veja gráfico)

Outro destaque do estudo está relacionado a uma série de ataques ao sistema financeiro vinculado ao Grupo Lazarus. O ataque visa o sistema de pagamento SWIFT, mudando sites de instituições financeiras para redirecionar as vítimas a um ataque exploit customizado. Dois websites de instituições na América Latina, no México e Uruguai, especificamente, foram idenficados por redirecionar vítimas ao utilizar vulnerabilidades do Adobe Flash e Microsoft Silverlight. Os pesquisadores também detectaram uma lista de sub-redes direcionadas dentro do código exploit e estes incluíam endereços IP do México, Chile, Brasil, Peru e Colômbia.

O estudo apontou que o México foi o mais prejudicado no segundo semestre do ano passado, com 54% dos ataques concentrados no país. Em seguida vem o Brasil, atingindo a marca de 31%, com destaque para o formato variante de ransomware Locky, que gerou mais de 70% de toda atividade maliciosa no território. Além do Locky, a Unit 42 também observou a atividade de uma campanha chamada Distribuição CerberSage, que utiliza documentos maliciosos do Office para entregar não apenas Locky, mas também outro dois tipos de ransomware, Cerber e Sage.

O Cerber trata-se de um ransomware atualizado regularmente e com uma taxa elevada do sucesso em criptografar hosts. Já o Sage é um ransomware mais novo com comportamento semelhante a outros como Locky ou Cerber, mas consegue geolocalizar a vítima e adicionar um mecanismo de persistência para que a infecção começe toda vez que o usuário faz logon no Windows.

Na Argentina, 66% das atividades maliciosas foram provenientes do Locky e 98% do Bayrob Trojan, que também afetou fortemente a Colômbia. Descoberto em 2007, o Byrob permite acesso completo ao host infectado para roubo de informação pessoal, como número do cartão de crédito. Curiosamente, a Colômbia foi um dos poucos países no mundo inteiro que não registraram maioria de ataques por Locky.

A América Latina está em rápida expansão de usuários de internet e a tendência é aumentar. E os cibercriminosos estão cientes desse fenômeno e passaram a tratar região como um mercado emergente que merece investimento. O roubo de informações e a atividade de Trojans bancários também merecem atenção, pois podem indicar que os criminosos estão observando o aumento do uso de serviços bancários online e outros serviços virtuais no dia a dia na região.

Com esse cenário, é fundamental que sejam implantadas estratégias fortes de cibersegurança em toda a região. O aproveitamento de políticas básicas, como privilégios de usuário, bloqueio de anexos executáveis em e-mails e atualização de aplicações podem impedir os agentes maliciosos de concluírem o ataque. Emparelhar essas políticas com a implementação de tecnologias de segurança pode aumentar a eficácia das estratégias e manter uma postura de segurança em toda a região.